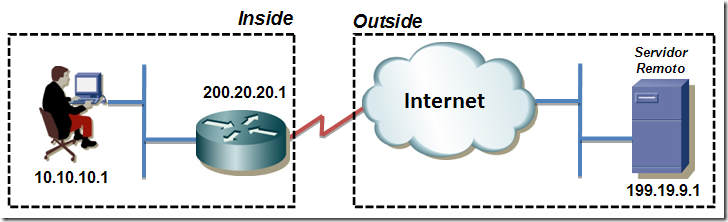

No terceiro post sobre NAT, será mostrado um exemplo de configuração de NAT Dinâmico.

O ISP cederá à organização um pool com 6 endereços válidos: 200.30.30.1 a 200.30.30.6; e uma ACL padrão identificará o range em que se encontram os endereços locais que serão traduzidos: 10.10.10.0/24. Esta configuração será feita no roteador BrainRT.

Observação: a LAN da organização contém um range de 254 endereços locais, mas há somente 6 endereços válidos. Portanto somente os 6 primeiros a tentarem acessar a internet conseguirão, pois o roteador faz uma associação destes IP’s com os IP’s globais do pool, até que este se esgotem; daí em diante, nenhum outro host terá acesso, a menos que se use o parâmetro ‘overload’, que será explicado no próximo post.

Configuração de BrainRT:

!– Configurando a interface inside, onde se encontram

!– os endereços locais a serem traduzidos

interface FastEthernet0/0

ip address 10.10.10.254 255.255.255.0

ip nat inside

!– Configurando da interface outside, para onde serão enviados os

!– pacotes traduzidos

interface FastEthernet0/1

ip address 200.20.20.1 255.255.255.248

ip nat outside

!– Configurando o pool de endereços globais, cedidos pelo ISP,

!– que darão acesso para os hosts interno à internet

ip nat pool GLOBAL_POOL 200.30.30.1 200.30.30.6 netmask 255.255.255.248

!– Configurando a ACL que dirá ao router quais serão os IP’s locais

!– a passarem pelo processo de NAT

access-list 1 permit 10.10.10.0 0.0.0.255

!– E, por final, associando os endereços locais, identificados na ACL 1,

!– ao pool ‘GLOBAL_POOL’ criado anteriormente

ip nat inside source list 1 pool GLOBAL_POOL

Observe que, após aplicada a configuração, a tabela NAT de BrainRT ainda não contém nenhuma entrada, pois ainda não houve nenhuma tentativa de acesso:

BrainRT#show ip nat translations

BrainRT#

Agora, veja como estão as entradas da tabela NAT após acesso web do host 10.10.10.1, ao servidor remoto:

BrainRT#show ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 200.30.30.1:2277 10.10.10.1:2277 199.19.9.1:80 199.19.9.1:80

tcp 200.30.30.1:2278 10.10.10.1:2278 199.19.9.1:80 199.19.9.1:80

tcp 200.30.30.1:2279 10.10.10.1:2279 199.19.9.1:80 199.19.9.1:80

tcp 200.30.30.1:2280 10.10.10.1:2280 199.19.9.1:80 199.19.9.1:80

tcp 200.30.30.1:2281 10.10.10.1:2281 199.19.9.1:80 199.19.9.1:80

— 200.30.30.1 10.10.10.1 — —

BrainRT#

E após um ping do host 10.10.10.80:

BrainRT#show ip nat translations

Pro Inside global Inside local Outside local Outside global

— 200.30.30.1 10.10.10.1 — —

icmp 200.30.30.2:512 10.10.10.80:512 199.19.9.1:512 199.19.9.1:512

— 200.30.30.2 10.10.10.80 — —

BrainRT#

Em negrito, estão as entradas estáticas geradas, assim que o host interno acessa pela primeira vez um endereço da internet. Ela vai sendo preenchida até que se esgotem os endereços do pool, e neste ponto, como dito anteriormente, nenhum outro host interno poderá acessar a internet.

Um ponto interessante, é que o pool de endereços globais, não precisam estar na mesma subrede da interface pública (neste caso, 200.20.20.1); a responsabilidade de roteamento para alcançar estes endereços é feita pelo ISP.

Dica: com o comando ‘clear ip nat translations *’, em modo EXEC, todas as entradas na tabela de NAT são zeradas.

Qualquer dúvida, estamos à disposição. No próximo post, será explicado o PAT. Fique atento!

Espero que tenha ajudado. Até breve!