Nesta semana publiquei um post sobre limitação de banda nos switches 3750, e agora vou mostrar um exemplo da mesma configuração em um Cisco PIX firewall 515E, versão 8.0(4).

Através de políticas de QoS, conseguimos implementar limitação de banda no PIX/ASA, para tráfego outbound, em determinada interface. Os passos para esta configuração são os mesmo do IOS em switches, apenas alguns comandos mudam.

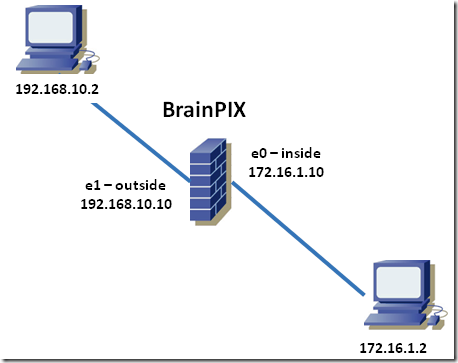

Como podemos ver, há uma rede outside e uma inside somente, com um host cada um. Usei para realizar os testes, o software NetMeter.

Configuração do PIX

O PIX está pré-configurado para este lab da seguinte forma:

interface Ethernet0

nameif inside

security-level 100

ip address 172.16.1.10 255.255.255.0

!

interface Ethernet1

nameif outside

security-level 0

ip address 192.168.10.10 255.255.255.0

!

access-list acl_inside extended permit ip any any

access-list acl_inside extended permit icmp any any

access-list acl_outside extended permit ip any any

access-list acl_outside extended permit icmp any any

!

access-group acl_outside in interface outside

access-group acl_inside in interface inside

Como podemos observar, qualquer tráfego está permitido, nas duas interfaces, mas apenas para efeito de teste.

Agora vamos definir a configuração a ser aplicada.

1. Classificando o tráfego

Uma ACL define o tráfego selecionado…

access-list 700k_outside extended permit ip any any

… e um class-map, irá referenciá-la, para definir qual tráfego receberá determinada política.

class-map map_700k_outside

description 700k outbound interface outside

match access-list 700k_outside

2. Criar o Policy-Map

O policy-map aplica ao tráfego definido por class-maps, as suas respectivas ações. Neste caso, ao class-map map_700k_outside será aplicado uma política de taxa de output de 700Kbps.

policy-map pmap_700k_outside

class map_700k_outside

police output 700000 10500

O parâmetro 700000 significa a taxa de output em bits, e 10500 é o burst, em bytes.

3. Aplicando as políticas

Agora o último passo é aplicar a política à interface, em sentido outbound, com o comando ‘service-policy’. Neste caso, na interface outside.

service-policy pmap_700k_outside interface outside

Vamos aos testes…

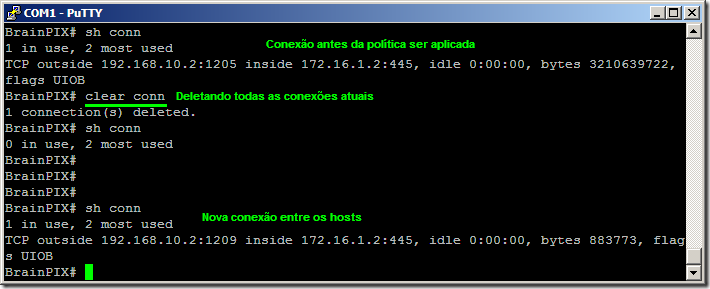

Antes de mostrar os testes, uma coisa é importante dizer: estas configurações não serão aplicadas a conexões já existentes, como você poderá perceber a seguir…

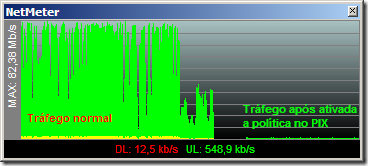

Observe o gráfico abaixo:

À esquerda, podemos ver o tráfego normal entre os dois hosts, e do lado direito, o tráfego após aplicadas as configurações. O host 192.168.10.2 está copiando um arquivo de aproximadamente 4,7GB do host 172.16.1.2.

Conforme dito anteriormente, as políticas somente são aplicadas a novas conexões… por isso, após aplicar as configurações, usei o comando ‘clear conn’ para fechar todas elas… então comecei novamente a cópia do arquivo.

A nova conexão mostrada no output do PIX já está no ar com a nova política de tráfego aplicada.

É isso então! Espero ter ajudado…

Dúvidas?! Sugestões?! Críticas?! Todas serão bem vindas!! É só mandar nos comentários… valeu!