Todos sabemos dos riscos de ataques na camada 3 e principalmente na camada 7. Mas nem sempre a devida atenção é dada à camada 2.

Atualmente é muito difícil, para não dizer impossível, encontrar um ambiente sem firewall, mas é comum vermos switches com a configuração básica, sem suporte a segurança camada 2 e até hubs sendo utilizados. E esses equipamentos podem comprometer a segurança da rede facilmente.

ARP Spoofing

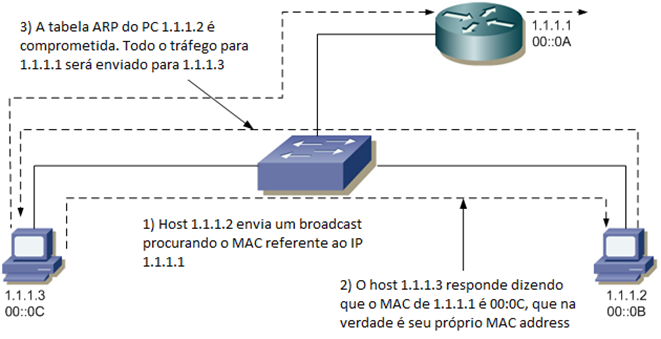

O ARP – Address Resolution Protocol, é um protocolo utilizado para encontrar um endereço ethernet (MAC) a partir do endereço IP. O host que está procurando um MAC envia através de broadcast um pacote ARP contendo o endereço IP do host desejado e espera uma resposta com seu endereço MAC, que será mapeado para o respectivo endereço IP.

O ataque ocorre quando o “elemento mal intencionado” recebe esta solicitação (broadcast) e responde como seu MAC address. Desta forma passamos a ter o “homem do meio”, que pode copiar todo o tráfego para sua máquina ou até parar a rede.

Normalmente nestes caso, o host 1.1.1.3 captura o tráfego que está passando por ele com um sniffer, e encaminha o tráfego para o destino certo, de maneira que os usuários não percebam o que está ocorrendo.

Cain & Abel é um dos programas que permite este tipo de ataque, de maneira muito simples inclusive.

No caso de switches Cisco, este tipo de ataque pode ser evitado desativando a comunicação direta entre os hosts (private-vlan), utilizando o port-security, access-list e o dynamic arp inspection.

Outra medida, menos popular por enquanto, é utilizar criptografia de camada 2.

Para finalizar, é recomendado desativar as portas não utilizadas e colocar autenticação (802.1x) nas portas em uso, assim garantimos que usuários externos não tenham acesso a rede.

Até a próxima.