Sabemos que o Netflow é um cara legal, que nos permite ter visibilidade sobre o que está rolando na rede. Ele está presente em roteadores, em alguns switches e também no Cisco ASA, desde a versão 8.2.1.

Habilitar o Netflow no ASA, além de ser simples, é uma ótima medida, pois os firewalls normalmente ficam em pontos estratégicos da rede.

O ASA implementa o Netflow v9, de acordo com o estabelecido na RFC 3954.

Configurando Netflow no ASA

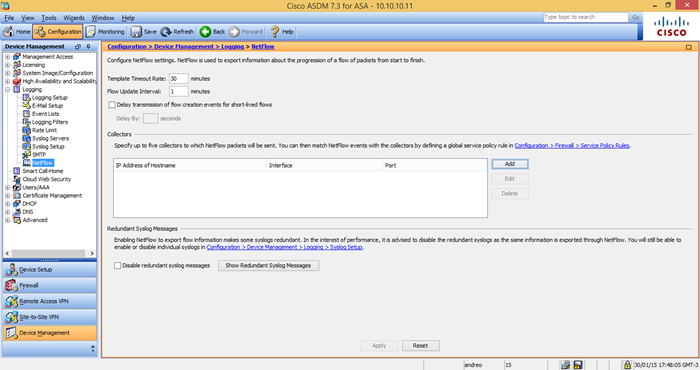

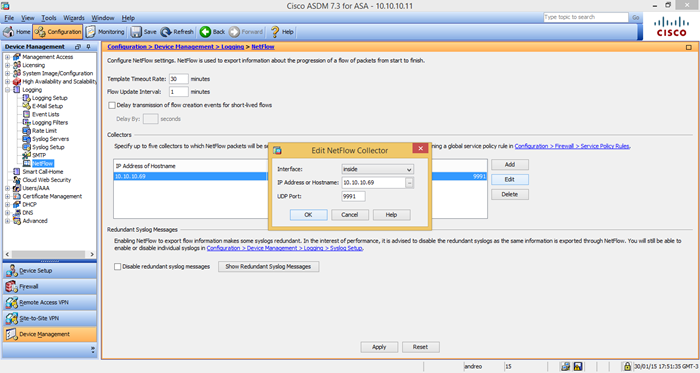

1) Abra o ASDM e vá para a aba Configuration, e então selecione Device Management > Logging > Netflow, no menu lateral esquerdo. Clique Add para adicionar um Coletor Netflow (servidor que vai receber as informações).

2) Informe o IP do Coletor, a interface do ASA pela qual ele será acessado e também a porta utilizada (verificar a documentação do software que você está usando para ver qual porta deve ser configurada).

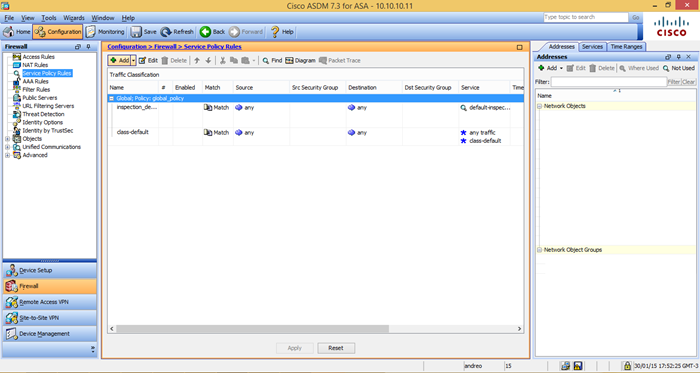

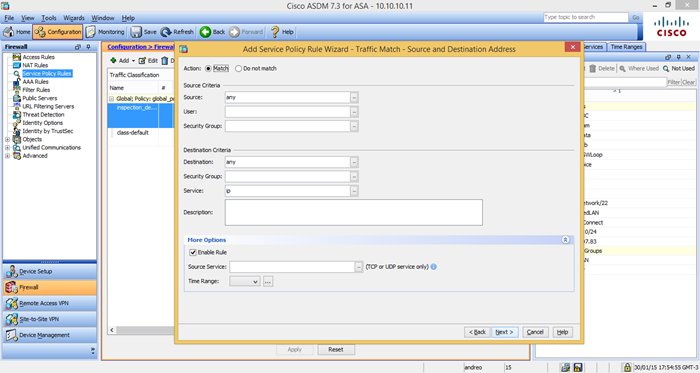

3) Agora vamos criar uma Policy para selecionar o tráfego que será monitorado. Na aba Configuration, selecione a opção Firewall > Service Policy Rules no menu lateral esquerdo, e então Add.

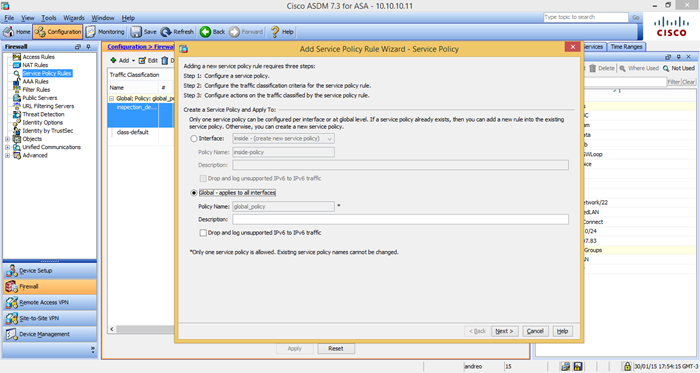

4) Selecione a opção Global (vamos usar a política padrão, que monitorará todo o tráfego), e clique em Next.

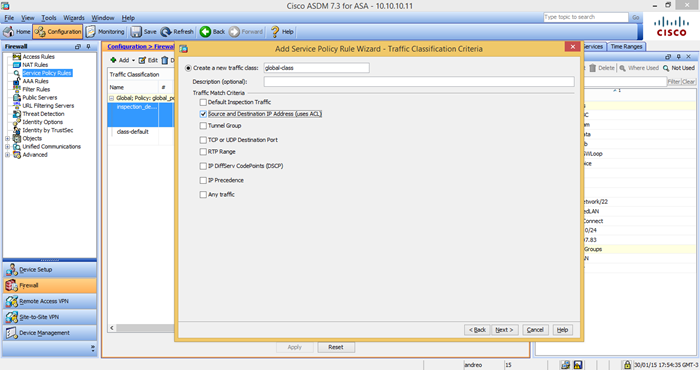

5) De um nome para a classe de tráfego e marque a opção Source and Destination IP Address. Clique Next.

6) Especifique qual tráfego (origem e destino) será inspecionado. Neste exemplo, todo o tráfego (any, any, IP). Clique Next.

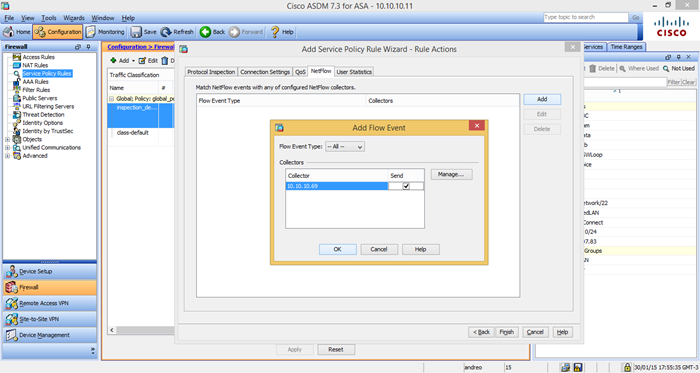

7) Por fim, selecione a opção Netflow > Add e marque a opção Send no IP do Coletor que cadastramos anteriormente. Clique Ok, Finish e então Apply.

Com estas configurações o ASA já está pronto para enviar as estatísticas para o Coletor Netflow. Caso o Coletor também já esteja configurado você deve começar a ver as estatísticas em alguns minutos.

Caso deseje fazer a configuração via linha de comando, basta usar o modelo abaixo:

flow-export destination inside 10.10.10.69 9991

access-list ACL_NETFLOW line 1 extended permit ip any any

class-map global-class

match access-list ACL_NETFLOW

policy-map global_policy

class global-class

flow-export event-type all destination 10.10.10.69

Podemos verificar se o ASA está enviando as informações para o coletor com o comando show flow-export counters. E importante notar que o Cisco Prime Infrastructure até a versão 2.1 não suporta Netflow do ASA.

Outras informações e detalhes sobre Netflow no Cisco ASA aqui.

Até a próxima.