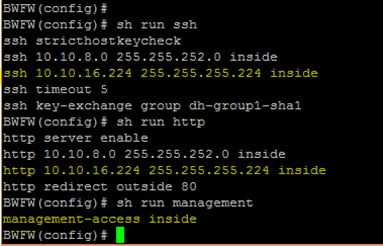

Por padrão, se fecharmos VPN em uma interface do Cisco ASA (outside por exemplo) e tentarmos gerenciá-lo através de outra interface (digamos, inside), não teremos acesso.

No entanto esta questão é facilmente resolvida usando o comando management-access inside. Após marcar a interface inside como “management-access” (ou a interface que você preferir), mesmo que o tráfego SSH/ASDM/TELNET venha através da VPN, que pode ser AnyConnect, IPSec, L2TP, remote-access ou site-to-site, o equipamento poderá ser acessado.

Isto considerando que a VPN já esteja configurada e o acesso administrativo liberado.

Na imagem o pool de VPN está liberado para acessar o ASA através da interface inside, que foi marcada como management-access.

Até a próxima.