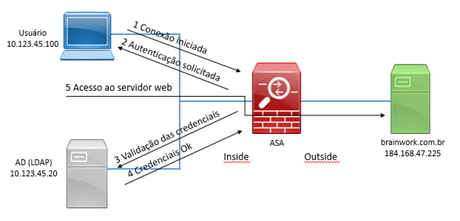

Cut Through Proxy é uma funcionalidade do Cisco ASA, que vem desde o tempo do PIX e permite que o ASA peça usuário e senha antes de liberar acesso a um determinado serviço (o ASA passa a atuar como um proxy de autenticação, e daí o nome).

Podemos configurar o Cut Through Proxy para qualquer protocolo, mas a autenticação precisar ser realizada via ftp, http, https ou telnet.

Essa funcionalidade faz sentido quando temos uma aplicação que não é capaz de pedir autenticação, e queremos restringir o acesso.

Neste exemplo, para deixar a solução mais atraente, veremos como configurar o Cut Through Proxy com autenticação integrada ao AD (LDAP).

Outras opções seriam usar usuários locais (criados no próprio ASA), integrar com um servidor Radius ou TACACS.

Configurando Cut Through Proxy integrado com AD

1) Primeiro configure a integração com o AD.

aaa-server LDAP protocol ldap

aaa-server LDAP (inside) host 10.123.45.20

ldap-base-dn dc=lab,dc=brainwork,dc=com,dc=br

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn cn=asa,cn=users,dc=lab,dc=brainwork,dc=com,dc=br

server-type microsoft2) Crie uma ACL especificando qual tráfego deve passar pela autenticação.

access-list WEB-AUTHEN extended permit tcp any host 184.168.47.225 eq www

3) Faça a amarração da autenticação, access-list e informe a interface por onde o LDAP será acessado.

aaa authentication match WEB-AUTHEN inside LDAP

4) Habilite o servidor web do ASA, e libere o acesso.

http server enable

http 0.0.0.0 0.0.0.0 inside5) Opcionalmente configure as mensagens que o usuário receberá.

auth-prompt prompt Por favor insira seu Usuario e Senha.

auth-prompt accept Acesso Permitido

auth-prompt reject Acesso Negado

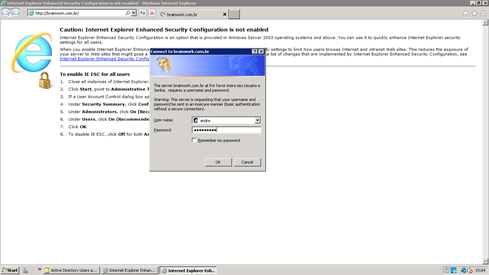

Com esta configuração, ao tentar acessar o endereço/porta especificado na ACL (brainwork.com.br, neste exemplo), a autenticação é solicitada.

IMPORTANTE:

Note que a autenticação é está sendo feita via HTTP, que é um protocolo não criptografado. Logo, as credenciais podem ser capturadas na rede. Uma opção é usar HTTPS para a autenticação ao invés de HTTP. Para isso use o comando aaa authentication secure-http-client.

Mais informações nos links abaixo.

Cisco ASA Series Firewall CLI Configuration Guide

Cut-Through and Direct ASA Authentication Configuration Example

ASA Cut Through (Authentication) Proxy

Até a próxima.