(Nem só de ethernet vive o engenheiro de redes)

O GPON é definido pela série de recomendações ITU-T G.984.1 – G.984.6 e pode transportar não apenas Ethernet, mas também ATM e TDM (PSTN, ISDN, E1 e E3).

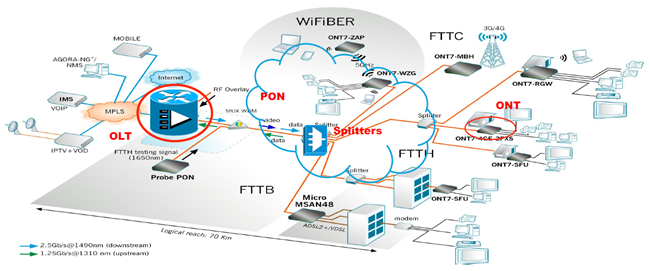

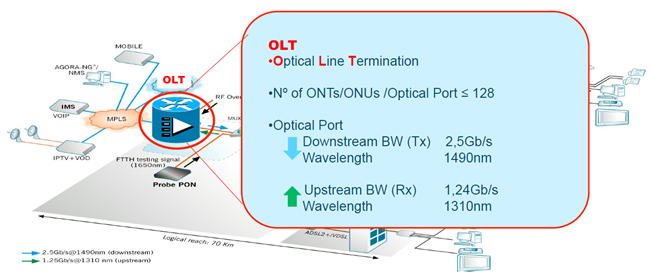

Uma rede GPON é composta por componentes passivos e ativos. Na parte ativa temos a OLT – Optical Line Terminal, instalada em um ponto central (CPD/DC); e a ONT – Optical Network Terminal, instalada próxima ao cliente final.

A parte passiva (também chamada de ODN – Optical Distribution Network) é formada por fibra ótica, splitters, DIO, bandejas de passagens, conectores e outros elementos passivos (não precisam de eletricidade) que ficam entre a OLT e as ONTs (também chamadas de ONUs).

O GPON utiliza tecnologia WDM, e assim consegue fornecer comunicação bidirecional em uma única via da fibra ótica. O tráfego downstream é enviado usando ondas de 1490 nm, enquanto o tráfego de upstream utiliza a frequência de 1310 nm.

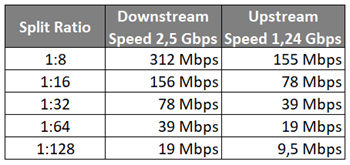

Com o uso splitters podemos conectar até 128 ONTs à uma porta da OLT (importante destacar que apesar do padrão permitir isso, nem toda OLT suporta 128 ONTs por interface), sendo que esta interface fornece 2,5 Gbps de downstream e 1,25 Gbps de upstream.

Evidentemente, quanto mais ONTs em uma porta da OLT, menor a banda média por usuário.

Downstream e Upstream

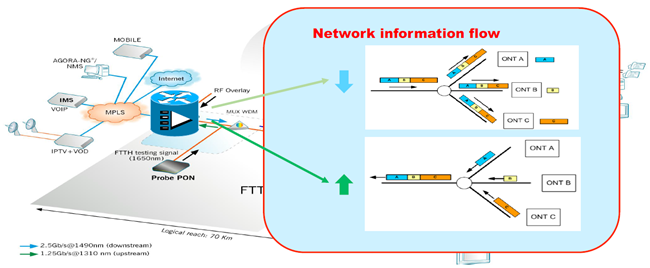

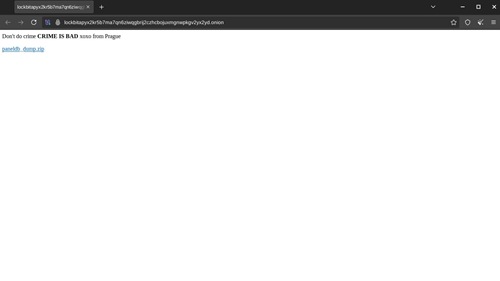

Os pacotes enviados no sentido downstream (OLT -> ONT) são transmitidos como broadcast, sendo que a OLT marca os pacotes com um ONU-ID, único para cada ONT. Assim cada ONT reconhece seu ID e processa apenas os pacotes a ela destinada. O tráfego é criptografado.

No sentido Upstream (ONT -> OLT) o tráfego é transmitido em rajadas, usando TDMA.

Para que haja sincronismo, a OLT gera um mapa de transmissão, que é respeitado pelas ONTs, e graças ao DBA – Dynamic Bandwidth Allocation, a OLT pode mudar este mapa para prover mais banda upstream para uma ONT com excesso de tráfego. A eficiência deste mecanismo é o grande destaque da solução GPON.

Para saber quanto de recurso uma determinada ONT precisa, a OLT pode observar o padrão de tráfego (modo Non Status Reporting) ou pode receber informações das filas de serviço nas ONTs (modo Status Reporting).

O tráfego vindo das ONTs é tradado pela OLT com base na identificação de cada ONT.

Pelas característica da rede, o tráfego das ONTs sempre é destinado a OLT (o tráfego não conseguir ir direto de uma ONT para outra).

GEM Port e T-Cont

O tráfego upstream pode receber tratamento diferenciado, de acordo com o tipo de serviço (dados, voz, vídeo,…). Para isso criamos GEM Ports, onde serviços são associados.

Por sua vez, o T-Cont (container de transmissão) é o agrupamento de GEM Ports. O T-Cont garante a separação do tráfego e a correta atribuição de banda no sentido upstream, podendo conter uma ou mais GEM Ports.

Até a próxima.

8 Comments

Andre, muito bom o material bem detalhado e de fácil assimilação. Você acha que será uma tendencia para redes LAN ?

Sei que hoje é bem tendencia os processamentos e utilização de sistemas irem para a Nuvem e precisando de pouca Banda nas Redes LAN este tecnologia atende bem, mas em casos de os Servers estarem dentro do próprio ambiente imagino que fica inviável, estou correto?

Difícil dizer.

Acho que depende do caso/ambiente.

Vejo que cabe bem em ambiente como pontos distantes uns dos outros, e com menos necessidade de recursos e integrações avançadas.

Belíssimo artigo, parabéns.

Obrigado.

show

Valeu.

André, no sentido downstream, os equipamentos trabalham como os antigos “hubs”, uma vez que despejam todos os pacotes em broadcast na rede. Isso não pode ser uma falha de segurança? Qualquer sniffer em uma das pontas capturará todo o tráfego da rede.

Na última imagem, os pacotes de retorno (um upstream) são como “acks” aos pacotes recebidos?

Parabéns pelo material.

Olá Rafael,

apesar do tráfego downstream ser enviado para toda a rede, ele é criptografado, o que garante a segurança.

Note que no caso de redes convencionais não temos isso (existe a tecnologia MACSec, que faz criptografia em redes ethernet, mas ainda não é muito utilizada), o que as torna mais vulneráveis.

A imagem ilustra que o tráfego é broadcast no downstream e unicast no upstream.

Assim que possível pretendo fazer um post com exemplo de configuração.