(Software Defined Everything)

Há uns 6 ou 7 anos tivemos o “boom” do SDN – Software Defined Network, quando todos os grandes fabricantes de equipamentos de rede passaram a tentar criar soluções/estratégias que funcionassem de maneira mais simples e ágil, sem estar totalmente amarrado ao hardware.

Muita coisa foi feita (ou pelo menos propagandeada) mas pouca coisa funcionou na prática. Naquele momento SDN era a resposta para todas as questões, mas a dificuldade de juntar as peças era enorme.

A Cisco, por exemplo, tentou algumas estratégias, que não chegaram a fazer muito sucesso (Converged Access, APIC, SGT,…).

Como sempre acontece, a onda passa e fica a espuma.

Com menos pressão, e porque não com a experiência acumulada, a Cisco lançou novos equipamentos, reaproveitou alguns produtos, juntou as peças e criou o Software Defined Access (SD-Access).

A ideia continua sendo a mesma: simplificar, permitir automação, integração e tornar mais ágil a implementação e operação das redes (neste caseo especificamente das LANs).

Cisco SD-Access

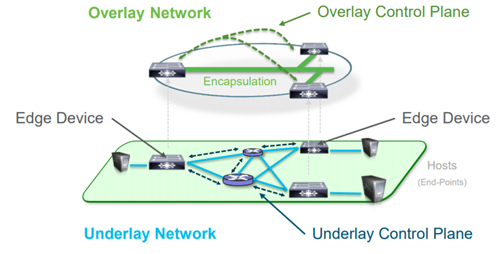

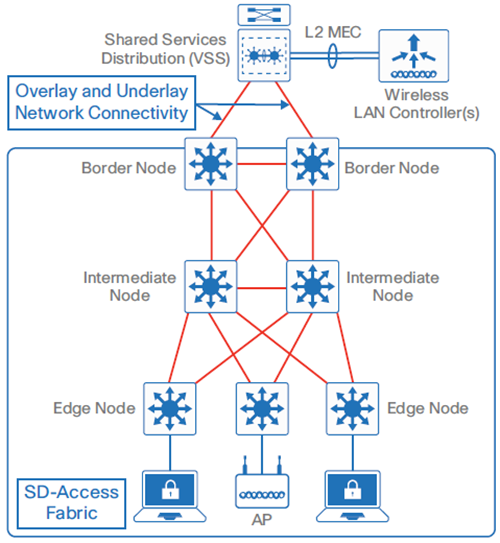

O conceito é simples (ainda que debaixo do capo as coisas não sejam tão triviais): cria-se um overlay (via software) sobre o underlay (camada física). E como passamos a operar no overlay ganhamos flexibilidade e agilidade. É muito mais fácil segmentar e alterar a rede sem precisar mudar a estrutura física.

O SD-Access ainda adiciona inteligência à rede, enquanto melhorar o desempenho e estabilidade.

-

Underlay: É a rede física (switches, roteadores e suas conexões), com configurações que permitem a comunicação entre equipamentos e gerência (DNA-Center). O underlay pode, teoricamente, ter qualquer topologia, mas a recomendação é criarmos uma estrutura baseada em camada 3, usando ISIS como protocolo de roteamento. Inclusive este é o cenário que o DNA-Center cria quando o utilizamos para criar o underlay automaticamente.

-

Overlay: É a rede definida por software, criada sobre o underlay, onde temos a abstração da parte física. É possível inclusive termos várias redes “virtuais” sobre o mesmo underlay. Na camada de overlay o SD-Access utiliza VXLAN (Data Plane) para encapsular e transportar os pacotes IPs pela Fabric. Também é utilizado o LISP – Locator/ID Separation Protocol (Control Plane), para rotear o tráfego VXLAN.

Tanto o underlay quanto o overlay podem ser criados/configurados através do DNA-Center (interface gráfica), facilitando o deploy.

Componentes do SD-Access

O Cisco SD-Access conta com os seguintes componentes:

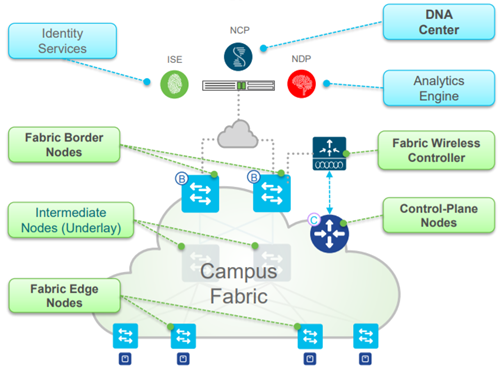

Gerência: A gerência/administração da solução é feita pelo DNA-Center, que permite fazer o design, provisionamento e operação do ambiente.

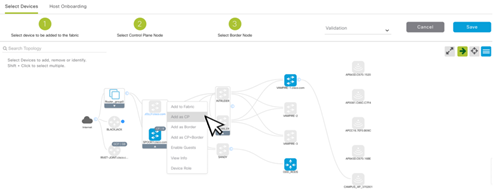

Através do DNA-Center criamos a Fabric, as redes virtuais, bem como as políticas de segurança (segmentação da rede).

Temos visibilidade da saúde da rede, ferramentas para troubleshooting, inventário, mapas e topologia. Também podemos instalar outros “APPs”, adicionando funcionalidades a gerência.

Ainda temos como item da gerência, o ISE, que integrado ao DNA-Center nos permite fazer a micro segmentação (através de SGT – Scalable Group Tags).

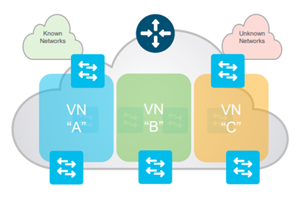

No SD-Access temos opção de fazer “macro segmentação” e “micro segmentação”.

A macro segmentação é feita com a criação de VNs – Virtuais Networks, que tem plano de dados e plano de controle totalmente separados. Para uma VN falar com outra é necessário um elemento de camada 3, normalmente fora da Fabric, para fazer o roteamento.

Já a micro segmentação é feita com a atribuição de SGTs, que podem ser baseadas em IP, nome de usuário ou grupo do AD, tipo de dispositivo, entre outros. E então são criadas regras, onde especificamos quais SGTs podem se comunicar com outras SGTs. Esta parte da solução depende do ISE.

Fabric: Fabric são os equipamentos e suas conexões, configurados para formar o underlay e o overlay. Ela é composta por Fabric Control Plane Nodes, Edge Nodes, Intermediate Nodes, e Border Nodes.

Fabric Control Plane Node: Elemento (roteador ou switch) responsável por manter o HTDB – Host Tracking Database (usa o LISP para criar e manter esta tabela). Utilizada para mapear a localização dos endpoint.

Esta função pode ser desempenhada por um Border Node ou por um equipamento dedicado para isto.

Border Node: Equipamento que faz parte da Fabric, e também a comunicação com redes externas (que não fazem parte da Fabric). Preferencialmente usa BGP para anunciar e receber as redes, e faz o mapeamento de redes virtuais (VNs) para VRFs, para manter o tráfego separado também fora da Fabric, se desejado. Podemos ter Internal Border Nodes, que fazem o roteamento para redes externas conhecidas e External Border Nodes, que fazem o roteamento para redes deseconhecidas (gateway of last resort).

Edge Node: São os equipamentos equivalentes aos switches da camada de acesso. Nos Edge Nodes conectados os endpoints, e são os Edge Nodes que sinalizam para o Fabric Control Plane Node onde o endpoint está conectado. Também são responsáveis por associar o endpoint a Virtual Network correta, fazer o encapsulamento/desencapsulamento VXLAN e usam o LISP para rotear o tráfego.

Intermediate Nodes: Equipamentos entre os Edge Nodes e Border Nodes. Estes elementos fazem apenas o roteamento IP, sem precisar “falar” VXLAN e LISP.

Fabric WLC e Fabric APs: Opcionalmente (mas muito comum), a Fabric pode ainda contar com Fabric WLC e Fabric APs. Assim como em uma rede tradicional, a WLC é responsável por gerenciar os APs, mas neste caso a WLC é integrada ao DNA-Center, registrando os MAC Address na tabela de hosts (HTDB) e permitindo a visualização e configuração da rede (cabeada e WiFi) de forma homogênea.

Interessante que a WLC normalmente é conectada fisicamente fora da Fabric, em uma camada chamada Shared Services, ou ainda no Data Center.

Já os APs, que são conectados aos Edge Nodes, mantem túneis CAPWAP para WLC (controle) e o tráfego dos usuários é encapsulado na respectiva VXLAN, não passando pela controladora.

O SD-Access é uma solução nova, disruptiva, e há bastante campo para melhorias, mas o conceito é muito bom. Finalmente teremos visibilidade e segurança na LAN nativamente, e o melhor de tudo, simplificando a administração.

Mais informações sobre SD-Access nos links abaixo:

Até a próxima.

6 Comments

Parabéns! muito bacana a postagem! super me ajudou

Valeu!

Explicação muito boa. Parabéns!!!

Obrigado Marcus.

Grande Ortega

Muito legal a postagem, o mais importante e entender onde ficara cada equipamento e sua respectiva função.

Josinfo

Valeu.