Domain 1.0 – Threats, Attacks, and Vulnerabilities

1.2 Given a scenario, analyze potential indicators to determine the type of attack

Domain 2.0 – Architecture and Design

2.1 Explain the importance of security concepts in an enterprise environment

2.8 Summarize the basics of cryptographic concepts

Domain 3.0 – Implementation

3.9 Given a scenario, implement public key infrastructure

Criptografia e a Infraestrutura de Chave Pública: Uma Visão Geral

A criptografia é uma das pedras angulares da segurança da informação moderna, proporcionando confidencialidade, integridade, autenticação e não repúdio para a troca de informações. Neste artigo, exploraremos os fundamentos da criptografia, as diferenças entre os métodos simétricos e assimétricos, a importância da infraestrutura de chave pública (PKI) e os desafios associados ao gerenciamento de chaves criptográficas.

O Que é Criptografia?

Criptografia é a prática de codificar informações de forma que elas não possam ser acessadas sem a chave correta para descriptografá-las. O principal objetivo é garantir que os dados permaneçam confidenciais, íntegros e autênticos, ao mesmo tempo em que proporcionam não repúdio, que é a capacidade de provar que uma mensagem veio de um remetente específico.

Tipos de Cifras

Existem vários tipos de cifras utilizadas na criptografia:

-

Cifras de Substituição: Trocam um caractere ou símbolo por outro. Um exemplo clássico é a cifra de César, onde cada letra é substituída por outra que está um número fixo de posições adiante no alfabeto.

-

Substituição Polialfabética: Usa múltiplos alfabetos para substituir caracteres. A cifra de Vigenère é um exemplo notável, onde uma chave repetida é usada para determinar o deslocamento de cada caractere.

-

Cifras de Transposição: Alteram a posição das letras em uma mensagem. Um exemplo clássico é a transposição em colunas, onde a mensagem é escrita em linhas de um determinado comprimento e depois lida em colunas.

Esteganografia

Além das cifras, a esteganografia é outra técnica de segurança que esconde mensagens dentro de outros arquivos ou imagens, alterando bits menos significativos de forma que a alteração não seja perceptível. É frequentemente usada para inserir marcas d’água em documentos, protegendo a propriedade intelectual.

Objetivos da Criptografia

Os principais objetivos da criptografia são:

-

Confidencialidade: Garante que os dados permaneçam privados em diferentes situações (dados em repouso, dados em movimento e dados em uso).

-

Integridade: Garante que os dados não foram alterados sem autorização, usando técnicas como message digests e assinaturas digitais.

-

Autenticação: Verifica a identidade de um sistema ou usuário, geralmente através de desafios e respostas.

-

Não Repúdio: Assegura que o remetente não pode negar o envio de uma mensagem, geralmente usando chaves públicas e privadas.

Conceitos Criptográficos

Antes de uma mensagem ser codificada, ela é conhecida como texto simples (plain-text). O remetente criptografa a mensagem, produzindo um texto cifrado. O destinatário, por sua vez, descriptografa a mensagem usando um algoritmo predefinido. Os algoritmos de criptografia dependem de uma chave para manter a segurança.

Algoritmos de Chave Simétrica

Os algoritmos de chave simétrica usam uma chave compartilhada para criptografar e descriptografar dados, sendo mais rápidos e apropriados para criptografia em massa. A distribuição segura da chave, entretanto, pode ser um desafio.

Algoritmos de Chave Assimétrica

Nos algoritmos de chave assimétrica, cada usuário tem um par de chaves: uma pública e uma privada. A chave pública é usada para criptografar mensagens, enquanto a chave privada é usada para descriptografá-las. Esse método é mais seguro para comunicação entre partes que não se conhecem previamente, embora seja mais lento que os métodos simétricos.

Hashing e Assinaturas Digitais

As funções de hashing criam um resumo único de uma mensagem, permitindo verificar sua integridade. As assinaturas digitais usam chaves assimétricas para garantir a autenticidade e integridade das mensagens. Quando uma assinatura digital é adicionada a uma mensagem, o destinatário pode confirmar que a mensagem veio do remetente correto e que não foi alterada.

Gestão de Chaves Criptográficas

A segurança de um sistema criptográfico depende muito do gerenciamento das chaves de criptografia. Isso inclui a criação, distribuição, armazenamento e destruição seguros das chaves. Métodos como o Diffie-Hellman são usados para aumentar a segurança na troca de chaves.

Infraestrutura de Chave Pública (PKI)

A infraestrutura de chave pública permite a comunicação segura entre partes desconhecidas, combinando criptografia assimétrica, simétrica, hashing e certificados digitais.

Os certificados digitais, emitidos por autoridades certificadoras (CAs), contêm a chave pública de um indivíduo e garantem sua identidade.

Eles são essenciais para a autenticação e integridade nas comunicações digitais.

Ataques Criptográficos

O tempo tem mostrado que o que antes era inviável torna-se violável.

-

Força Bruta: Consiste em tentar todas as possíveis chaves até encontrar a correta. É garantido que funciona, mas pode levar um tempo impraticável, como no caso da chave DES, onde levaria mais de 46 milhões de anos tentando 1 milhão de chaves por segundo.

-

Análise de Frequência: Verifica blocos criptografados em busca de padrões. Não é eficaz contra algoritmos modernos de criptografia.

-

Texto Plano Conhecido: Baseia-se em ter partes do texto criptografado e não criptografado para derivar a chave de criptografia. Embora tenha sido eficaz no passado, como no caso da quebra da Enigma, é difícil com algoritmos modernos.

-

Texto Plano Escolhido: O atacante obtém o texto criptografado de um texto não criptografado que ele possui. Isso permite derivar a chave e descriptografar outras mensagens. É difícil, mas técnicas avançadas, como a Análise Criptográfica Diferencial, utilizam essa abordagem.

-

Ataque de Chave Relacionada: Semelhante ao anterior, mas o texto criptografado pode ter sido criptografado com duas chaves diferentes.

-

Ataque de Aniversário: Baseado no teorema do aniversário, que indica que para encontrar uma colisão de hash é necessário 1.7Vn (n = 2^128). É um número grande, mas menor do que o necessário para um ataque de força bruta.

-

Ataque de Downgrade: Muitas vezes usado contra TLS, forçando a comunicação a utilizar uma versão menos segura, facilitando a quebra da criptografia.

-

Tabelas Rainbow, Hashing e Salting: Ataques de tabela Rainbow tentam reverter um hash pré-computando hashes de senhas comuns. Para prevenir, usa-se o salting, que adiciona um valor aleatório a cada senha antes de gerar o hash. Algoritmos de alongamento de chave, como o PBKDF2, utilizam múltiplas iterações de salting e hashing para gerar chaves resistentes.

-

Exploração de Chaves Fracas: Mesmo com um bom algoritmo, uma chave fraca pode comprometer a segurança. Exemplo: o protocolo WEP no Wi-Fi, que utiliza uma implementação insegura do algoritmo RC4.

-

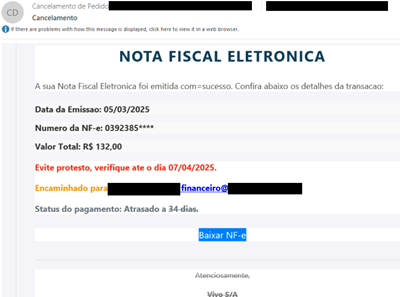

Exploração de Erro Humano: Enviar chaves para a pessoa errada ou utilizar algoritmos fracos são exemplos de erros humanos que podem comprometer a segurança criptográfica.

Questões Emergentes em Criptografia

A criptografia pode também causar problemas.

-

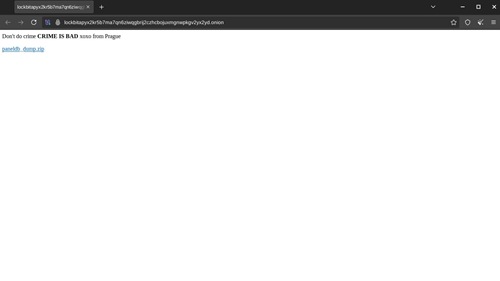

Tor e a Dark Web: O Tor (The Onion Router) possibilita o roteamento anônimo na internet, baseado no Perfect Forward Secrecy. Permite navegação e hospedagem anônima na Dark Web.

-

Blockchain: Cria um banco de dados distribuído e imutável. A principal aplicação é em criptomoedas, mas também pode ser usado para registro de propriedades e outros.

-

Criptografia Leve: Utiliza hardware específico para criptografia em ambientes com poder computacional ou energético limitado.

-

Criptografia Homomórfica: Permite realizar cálculos em dados criptografados, retornando resultados que, quando descriptografados, são equivalentes aos resultados dos cálculos feitos em texto plano.

-

Computação Quântica: Campo emergente que explora a mecânica quântica para computação e comunicação. Embora ainda teórico, pode eventualmente quebrar algoritmos baseados em grandes números primos, mas também pode levar ao desenvolvimento de novos algoritmos ainda mais seguros.

Até a próxima.