O WordPress continua sendo a plataforma líder para criação de sites, alimentando milhões de páginas ao redor do mundo. No entanto, sua popularidade também o torna um alvo frequente para hackers e ameaças cibernéticas. Para ajudar a comunidade a navegar nesse cenário, a Wordfence, uma das principais soluções de segurança para WordPress, lançou o 2024 Annual WordPress Security Report, trazendo insights valiosos sobre as tendências de segurança do último ano e recomendações para proteger seu site em 2025. Neste post, vamos explorar os destaques do relatório e compartilhar práticas essenciais para manter seu WordPress seguro. Principais Destaques do Relatório de Segurança 2024 O relatório da Wordfence, analisa as mudanças no cenário de ameaças, tendências impactantes e vulnerabilidades que afetaram o ecossistema WordPress em 2024. Aqui estão alguns pontos-chave: Aumento de Vulnerabilidades em Plugins e Temas O relatório aponta que milhares de vulnerabilidades foram descobertas em plugins e temas ao longo de 2024, com muitos deles sendo explorados por atacantes. Plugins desatualizados ou abandonados continuam sendo uma das principais portas de entrada para ataques. Por exemplo, vulnerabilidades críticas, como as encontradas em plugins populares como WPForms e Really Simple Security, afetaram milhões de sites. Ataques de Força Bruta e Credenciais Fracas Ataques de força bruta, que tentam adivinhar senhas por tentativa e erro, permanecem uma ameaça constante. O relatório destaca que senhas fracas e a falta de autenticação de dois fatores (2FA) são responsáveis por muitas violações de segurança. Crescimento de Ataques à Cadeia de Suprimentos Uma tendência preocupante em 2024 foi o aumento de ataques à cadeia de suprimentos, onde plugins ou temas comprometidos são distribuídos para infectar sites. Isso reforça a importância de escolher extensões de fontes confiáveis. Impacto de Versões Antigas do PHP Sites rodando versões desatualizadas do PHP foram alvos frequentes, já que essas versões não recebem mais atualizações de segurança. O relatório recomenda a migração para versões suportadas do PHP para mitigar riscos. Eficácia de Firewalls e Scanners Soluções como o firewall de endpoint da Wordfence e scanners de malware ajudaram a bloquear milhões de ataques em tempo real. Recomendações para Proteger seu Site WordPress em 2025 Com base no relatório, a Wordfence oferece uma série de recomendações práticas para fortalecer a segurança do seu site WordPress. Mantenha Tudo Atualizado Atualize regularmente o núcleo do WordPress, plugins e temas. Plugins desatualizados são a principal causa de vulnerabilidades exploradas. Configure atualizações automáticas sempre que possível e remova extensões não utilizadas. Use Senhas Fortes e Autenticação de Dois Fatores (2FA) Evite senhas fracas ou reutilizadas. Implemente o 2FA em todas as contas de administrador para adicionar uma camada extra de proteção. O plugin Wordfence oferece suporte a 2FA baseado em aplicativos TOTP, como Google Authenticator. Instale um Plugin de Segurança Confiável O Wordfence é amplamente utilizado, combinando firewall, scanner de malware e recursos de login seguro. Mas outras opções também estão disponíveis. Faça Backups Regulares Realize backups frequentes e armazene-os em locais seguros fora do servidor. Isso garante que você possa restaurar seu site rapidamente em caso de ataque. Monitore Atividades Suspeitas Ferramentas como o Wordfence Central podem monitorar atividades em tempo real e gerenciar a segurança de múltiplos sites a partir de um único painel. Recursos como visualização de tráfego ao vivo ajudam a identificar tentativas de ataque. Escolha Plugins e Temas de Fontes Confiáveis Baixe extensões apenas do repositório oficial do WordPress.org ou de desenvolvedores reconhecidos. Verifique as avaliações e a frequência de atualizações antes de instalar. Adote uma Abordagem em Camadas Combine várias medidas de segurança, como firewall, 2FA, monitoramento e backups, para criar uma defesa robusta contra ameaças. Por que o Relatório da Wordfence é Importante? O 2024 Annual WordPress Security Report é uma leitura essencial para qualquer pessoa que gerencia um site WordPress. Ele não apenas destaca as ameaças mais recentes, mas também oferece um guia prático para proteger seu site contra hackers. A Wordfence reforça seu compromisso com a segurança ao disponibilizar ferramentas gratuitas, como o Wordfence CLI Vulnerability Scanner e a API de vulnerabilidades, além de manter um programa de Bug Bounty que recompensa pesquisadores por identificar falhas. Conclusão A segurança do WordPress é uma responsabilidade contínua, e o relatório da Wordfence de 2024 serve como um lembrete de que a prevenção é a melhor defesa. Ao adotar as práticas recomendadas você pode proteger seu site contra as ameaças em evolução. Para uma análise completa das tendências de segurança e recomendações detalhadas, confira o relatório completo no site da Wordfence. E não se esqueça: a segurança começa com ações simples, mas consistentes. Proteja seu site hoje e fique um passo à frente dos hackers! Você já implementou alguma dessas práticas de segurança no seu site WordPress? Compartilhe suas experiências nos comentários. Até a próxima.

Relatório Google Cloud – Exploração de Vulnerabilidades Zero-Day em 2024

O relatório recente do Google Cloud, intitulado “Hello 0-Days, My Old Friend: A 2024 Zero-Day Exploitation Analysis”, oferece uma visão abrangente sobre o cenário das vulnerabilidades zero-day exploradas em 2024. Apesar de uma leve diminuição em relação a 2023, o número de explorações ainda supera os níveis de 2022, indicando a persistência e evolução dessas ameaças. Principais Destaques do Relatório Número de Vulnerabilidades: Em 2024, foram identificadas 75 vulnerabilidades zero-day exploradas ativamente, uma redução em comparação às 98 registradas em 2023, mas ainda acima das 63 de 2022. Alvos das Explorações: As vulnerabilidades exploradas se dividiram entre plataformas de uso final (como dispositivos móveis, sistemas operacionais e navegadores) e tecnologias voltadas para empresas, incluindo softwares de segurança e appliances. Mudança de Foco: Observou-se um aumento nas explorações direcionadas a tecnologias específicas de empresas, embora as plataformas de uso final continuem sendo os principais alvos. Atores de Ameaças: Vendedores de vigilância comercial (CSVs) mantêm-se ativos, aprimorando suas práticas operacionais, o que pode dificultar a atribuição e detecção de suas atividades. Implicações para a Segurança Cibernética A persistência das explorações zero-day destaca a necessidade contínua de vigilância e aprimoramento das medidas de segurança. A diversificação dos alvos, especialmente com o aumento das ameaças a tecnologias empresariais, exige que as organizações adotem abordagens proativas para identificar e mitigar vulnerabilidades. Recomendações para as Organizações Atualizações Regulares: Manter todos os sistemas e softwares atualizados com os patches mais recentes. Monitoramento Contínuo: Implementar soluções de monitoramento para detectar atividades suspeitas e responder rapidamente a incidentes. Treinamento de Equipes: Capacitar as equipes de TI e segurança para reconhecer e responder a ameaças emergentes. Colaboração com Fornecedores: Trabalhar em conjunto com fornecedores de tecnologia para garantir a segurança das soluções implementadas. Para uma análise detalhada e exemplos específicos de explorações zero-day em 2024, recomenda-se a leitura completa do relatório no blog oficial do Google Cloud. Até a próxima.

Falha em Memória Swap Afeta o Cisco ISE – Veja Como Resolver

Se você utiliza o Cisco Identity Services Engine (ISE) nas versões 3.1 a 3.4, atenção! De acordo com o Field Notice FN74271 um erro crítico no sistema operacional subjacente pode causar instabilidade geral no sistema, lentidão na autenticação, problemas na interface web e até mesmo reinicializações inesperadas. O que está acontecendo? O problema está relacionado à memória swap – uma área no disco utilizada quando a memória RAM se esgota. Devido a um defeito em versões específicas do ISE, essa memória não está sendo liberada corretamente, resultando em consumo constante e crescente. Isso pode levar a degradação de performance e falhas nos serviços do Cisco ISE. Entendendo o problema técnico As versões afetadas incluem: Cisco ISE 3.1.0 Patch 9 Cisco ISE 3.2.0 P6 e P7 Cisco ISE 3.3 Patch 3 e Patch 4 Cisco ISE 3.4 (versão sem patch) O comportamento foi identificado com os seguintes bugs: CSCwm48867 – processo cron de swap afetando serviços indevidamente CSCwh92320 – limitação na alocação de memória Oracle CSCwh25160 – limpeza incorreta de swap CSCwi47249 – uso ineficiente de objetos AcsSyslog Como identificar o problema? Use o comando tech top (bash) e verifique se a memória usada está aumentando continuamente sem nunca diminuir. Esse é um forte indicativo do problema de swap. Solução recomendada pela Cisco A Cisco recomenda a atualização imediata para versões corrigidas do ISE: 3.1 Patch 10 ou superior 3.2 P7 com hot patch [Link para download do patch] 3.3 Patch 5 ou superior 3.4 Patch 1 ou superior Caso não possa aplicar a atualização imediatamente, entre em contato com o Cisco Technical Assistance Center (TAC) para obter suporte técnico e mitigações temporárias. Fique atento às atualizações de segurança e performance! Manter seu Cisco ISE atualizado é fundamental para garantir estabilidade e evitar falhas críticas. Até a próxima.

Fortinet remove suporte ao modo túnel de SSL VPN

Com o lançamento do FortiOS 7.6.3, a Fortinet surpreendeu ao remover o suporte ao modo túnel da SSL VPN de todos os modelos de firewalls. A partir desta versão, as configurações do modo túnel não são mais migradas ou suportadas, o que afeta diretamente todos os modelos de firewalls Fortigate. A Fortinet já havia removido a funcionalidade de modelos menores (40F, 60F e outros), por limitação no hardware. A recomendação oficial da Fortinet é que os clientes migrem suas configurações de SSL VPN (modo túnel) para IPsec VPN antes de atualizar para essa nova versão, a fim de evitar interrupções no acesso remoto. Mas por que a remoção repentina dessa funcionalidade? Embora a Fortinet não tenha divulgado explicitamente os motivos por trás dessa decisão, é impossível ignorar o histórico de vulnerabilidades graves associadas à funcionalidade de SSL VPN ao longo dos anos. Muitas dessas falhas foram amplamente exploradas por cibercriminosos, gerando alertas em diversos órgãos de cibersegurança pelo mundo. Vulnerabilidades críticas em SSL VPN da Fortinet A seguir, listamos algumas das vulnerabilidades mais conhecidas e perigosas (2022 a 2024) relacionadas à função SSL VPN nos dispositivos Fortigate: CVE-2024-21762: Vulnerabilidade de gravação fora dos limites (out-of-bounds write) no processo SSLVPNd, permitindo execução remota de código sem autenticação. CVE-2023-27997: Conhecida como “XORtigate”, uma das falhas mais recentes e críticas que permitia execução remota de código via SSL VPN, afetando diversas versões do FortiOS. CVE-2023-27997: Falha de estouro de buffer baseada em heap, explorável antes da autenticação, permitindo execução remota de código. CVE-2023-29180: Desreferência de ponteiro nulo no processo SSLVPNd, podendo causar negação de serviço. CVE-2023-22640: Gravação fora dos limites no SSLVPNd, permitindo potencial execução de código. CVE-2023-29181: Vulnerabilidade de string de formato no daemon Fclicense, possibilitando execução de código. CVE-2023-29179: Desreferência de ponteiro nulo no endpoint proxy do SSLVPNd, podendo causar negação de serviço. CVE-2023-22641: Redirecionamento aberto no SSLVPNd, permitindo que atacantes redirecionem usuários para URLs maliciosas. CVE-2022-42475: Estouro de buffer baseado em heap no processo sslvpnd, permitindo execução remota de código sem autenticação. CVE-2022-40684: Falha de bypass de autenticação via requisições HTTP/HTTPS especialmente criadas, permitindo acesso administrativo não autorizado. Essas vulnerabilidades vêm sendo exploradas por grupos avançados de ameaças persistentes (APTs), e algumas chegaram a figurar em listas de exploits usados em campanhas ativas de ciberespionagem. O que isso significa para os administradores de rede? Se sua empresa ainda utiliza SSL VPN no modo túnel, é fundamental planejar imediatamente a migração para IPsec VPN, que segue suportada. A falta de suporte significa que falhas não serão corrigidas e a funcionalidade poderá deixar de operar completamente após a atualização. Outro ponto importante é o impacto no funcionamento das VPNs: ao contrário da SSL VPN, que opera sobre HTTPS e costuma ser permitida na maioria das redes, a IPsec VPN utiliza portas específicas que nem sempre estão liberadas em ambientes corporativos. Teriam sido as vulnerabilidades o real motivo por trás dessa decisão? Ou estaria a Fortinet apenas antecipando uma tendência que outros fabricantes deverão adotar nos próximos anos? Até a próxima.

Fortinet e as Vulnerabilidades

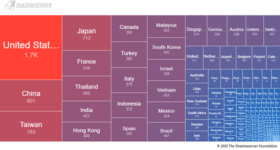

Vulnerabilidades em softwares, inclusive os de segurança, são comuns hoje em dia e devem continuar assim por um bom tempo. No entanto, a Fortinet tem me chamado a atenção pela forma como lida com essas falhas. Vulnerabilidades Persistentes nos Dispositivos Fortigate De acordo com Cybernews e The Hacker News, durante a exploração de vulnerabilidades já conhecidas nos dispositivos Fortigate, como CVE-2024-21762, CVE-2023-27997 e CVE-2022-42475, foram criados links simbólicos (symlinks) que garantem acesso contínuo, mesmo após a aplicação de correções (atualização). Um relatório da Shadowserver Foundation revelou que mais de 14.000 VPNs Fortinet (no dia 11 de Abril) ainda estavam comprometidas, expondo dados sensíveis e configurando um cenário de risco para organizações em todo o mundo. Note que uma das vulnerabilidades foi divulgada há 3 anos… Essa persistência demonstra uma falha significativa: os patches da Fortinet não foram projetados para eliminar completamente os vestígios de comprometimento, deixando sistemas vulneráveis mesmo após a “correção”. Diante dos risco, a recomendação da CISA (Agência de Segurança de Infraestrutura e Cibersegurança dos EUA) é atualizar os dispositivos imediatamente, revisar as configurações e considerar medidas drásticas, como desativar o SSL-VPN, até que a atualização seja feita. Análise Fortinet A Fortinet divulgou uma análise em seu blog, mas apesar de mencionar esse link simbólico várias vezes, não foi divulgado nenhum indicador de comprometimento. A mitigação, em algumas versões do firmware, é feita com a atualização (o link simbólico é apagado). Em outras a proteção fica com antivírus/IPS (se o recurso estiver licenciado e ativado…). Aparentemente a Fortinet optou por não revelar os detalhes do link simbólico como forma de “proteger” a vulnerabilidade. Mas, considerando que a falha já estava sendo explorada ativamente, esconder essas informações não ajuda quem precisa se defender. E o texto fala de transparência responsável… Lições para o Futuro Este caso da Fortinet serve como um alerta para empresas de cibersegurança e organizações que utilizam suas soluções. Aqui estão algumas lições importantes: Patches Completos São Essenciais (por mais óbvio que seja): Atualizações de segurança devem abordar não apenas a vulnerabilidade inicial, mas também quaisquer vestígios deixados por atacantes, como backdoors ou links maliciosos. Monitoramento Contínuo: As empresas precisam investir em monitoramento proativo para detectar atividades suspeitas, mesmo após a aplicação de patches. Comunicação Transparente: A Fortinet poderia ter sido mais clara na análise, inclusive mostrando como verificar se o symlinks existe ou não no equipamento. As vulnerabilidades representam um desafio crítico nos dias de hoje, e sua gestão exige atenção e comprometimento. As correções fornecidas pelos fabricantes devem ser eficazes e disponibilizadas com agilidade. Além disso, é essencial manter uma comunicação clara e transparente ao longo de todo o processo. Até a próxima.

Cisco Secure Access: Solução SSE completa

A segurança de acesso é um dos maiores desafios na infraestrutura de TI atual. Com a crescente adoção de ambientes híbridos e trabalho remoto, as organizações precisam garantir acesso seguro e eficiente a recursos internos e aplicações SaaS sem comprometer a experiência do usuário. O Cisco Secure Access é uma solução de Security Service Edge (SSE) que simplifica a proteção contra ameaças, fornecendo segurança unificada para acesso à Internet, aplicações em nuvem e redes privadas. Neste artigo, exploramos os dois componentes essenciais do Cisco Secure Access: Secure Internet Access (SIA) e Secure Private Access (SPA). Secure Internet Access (SIA): Proteção Avançada para Acesso à Internet O Secure Internet Access (SIA) é a camada de segurança que protege usuários e dispositivos contra ameaças online ao acessarem aplicações SaaS e sites da web. Ele inclui recursos como DNS Security, SWG (Secure Web Gateway), CASB (Cloud Access Security Broker) e DLP (Data Loss Prevention) para inspecionar, controlar e proteger o acesso Web. Exemplo de Uso: Aplicação de Políticas de Segurança para Usuários Remotos Imagine uma empresa com funcionários trabalhando remotamente. Para garantir que o acesso a serviços como Microsoft 365, Google Drive e Salesforce, e navegação em geral, seja seguro, o administrador pode configurar políticas no Cisco Secure Access para: Bloquear sites maliciosos e phishing antes que os usuários os acessem. Aplicar inspeção SSL/TLS para identificar ameaças ocultas no tráfego criptografado. Impedir upload de informações sensíveis para aplicações não autorizadas. Definir regras de acesso condicional baseadas no contexto (localização, dispositivo e identidade do usuário). Dessa forma, a empresa reduz significativamente os riscos sem impactar a produtividade dos funcionários. Exemplo de Uso: Preservação do Firewall e Políticas Centralizadas Uma opção interessante é tirar a funcionalidade de filtro de conteúdo do firewall, diminuindo a necessidade de processamento local, e levar esta função para o Secure Access. E no caso de um ambiente com filiais, neste cenário passaríamos a ter um ponto único de configuração (Secure Access) para o controle de acesso à Internet, mantendo a padronização da configuração e o mesmo nível de proteção em todas as unidades. Secure Private Access (SPA): Conectividade Segura para Recursos Internos O Secure Private Access (SPA) permite que usuários acessem aplicações corporativas privadas sem a necessidade de VPNs tradicionais. Ele se baseia no conceito de Zero Trust Network Access (ZTNA), garantindo que o acesso seja concedido apenas a usuários autenticados e dispositivos confiáveis. Exemplo de Uso: Acesso Seguro a Aplicações Internas sem VPN Uma organização precisa fornecer acesso remoto seguro a um sistema de ERP interno hospedado no datacenter. Com o SPA, o administrador pode: Configurar regras de microsegmentação, permitindo que apenas usuários autorizados acessem o ERP. Implementar autenticação multifator (MFA) para garantir que apenas usuários legítimos consigam se conectar. Aplicar inspeção contínua de sessão, revogando o acesso automaticamente caso um comportamento suspeito seja detectado. Eliminar a necessidade de VPNs tradicionais, reduzindo a complexidade e melhorando a experiência do usuário. Essa abordagem permite que as organizações migrem para um modelo de segurança Zero Trust, minimizando a superfície de ataque e garantindo um acesso mais dinâmico e seguro. Além do ZTA, no SPA também temos a opção de ter uma VPN remote access como VPNaaS – VPN as a Service, onde a conexão é feita na cloud Secure Access, o tráfego passa pelos controles de segurança, e então o acesso ao recurso é liberado. DEM – Digital Experience Monitoring O Digital Experience Monitoring (DEM) é um componente essencial do Cisco Secure Access, focado em garantir a melhor experiência para os usuários finais. Ele fornece visibilidade em tempo real sobre o desempenho das conexões, identificando gargalos de rede, problemas de latência e falhas que podem impactar a produtividade. O DEM monitora continuamente a jornada do usuário ao acessar aplicações SaaS, sites da web e recursos internos, analisando métricas como: Latência e perda de pacotes entre o usuário e a aplicação. Tempo de resposta de servidores e serviços na nuvem. Impacto de políticas de segurança na experiência do usuário. Qualidade da conexão de usuários remotos e suas redes locais. Esses insights permitem que equipes de TI otimizem as políticas de acesso e resolvam problemas rapidamente, garantindo um ambiente seguro e eficiente. Licenciamento do Cisco Secure Access O Cisco Secure Access é oferecido em dois níveis de licenciamento, para SIA e SPA. Principais funcionalidades de cada licença: SIA Essentials: Inclui proteção de acesso à Internet e controle de acesso a aplicações SaaS, DNS e SWG (proxy). SIA Advantage: Todas as funcionalidades do Essentials e ainda proteção avançada, com Sandbox ilimitado, DLP, FWaaS, IPS e RBI. SPA Essentials: Acesso privado, VPN as a Service, e ZTNA (com cliente e sem cliente). SPA Advantage: Todas as funcionalidades do Essentials e ZTNA sem cliente para RDP e SSH, Sandbox ilimitado. As licenças são disponibilizadas em modelos de assinatura baseados na quantidade de usuários e faixas (quantidade de usuários), permitindo flexibilidade para empresas de diferentes tamanhos e setores. Todas as licenças incluem o DEM. Conclusão O Cisco Secure Access unifica proteção para acesso à Internet e a aplicações privadas, garantindo segurança eficiente em um mundo cada vez mais híbrido e descentralizado. Com soluções como Secure Internet Access (SIA) e Secure Private Access (SPA), as empresas podem adotar um modelo de segurança Zero Trust, protegendo usuários, dispositivos e dados contra ameaças modernas. Até a próxima.